La información es un activo vital para la continuidad y desarrollo de cualquier organización pero la implantación de controles y procedimientos de seguridad se realiza frecuentemente sin un criterio común establecido, en torno a la compra de productos técnicos y sin considerar toda la información esencial que se debe proteger.

Problemas adicionales por una gestión y actualización ineficientes y una ausencia de controles básicos elevan la cifra de fraudes y abusos hasta en un 50%.

Gastos extraordinarios, juicios legales por incumplimiento de obligaciones contractuales o responsabilidades individuales, incluido el cese de las actividades, son algunas de las consecuencias más extremas.

La Organización Internacional de Estandarización (ISO), a través de las normas recogidas en ISO/IEC 27000, establece una implementación efectiva de la seguridad de la información empresarial.

La norma BS7799 de BSI aparece por primera vez en 1995, con objeto de preparar a cualquier empresa -británica o no- en la certificación de la gestión de la seguridad de su información por medio de una auditoría realizada por un auditor acreditado y externo. El gobierno del Reino Unido recomendó como parte de su Ley de Protección de la Información que las compañías británicas utilizasen BS7799 como método de cumplimiento de la Ley.

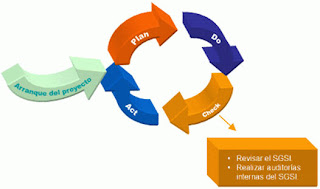

La primera parte de la norma (BS7799-1) es una guía de buenas prácticas, para la que no se establece un modelo de certificación. Es la segunda parte (BS7799-2) la que se audita y certifica en aquellas empresas solicitantes que hayan desarrollado un SGSI (Sistema de Gestión de Seguridad de la Información) según el conocido modelo PDCA (acrónimo inglés de Plan-Do-Check-Act: Planificar-Hacer-Verificar-Actuar), ya presentado en otros estándares como ISO9000, y que asegura la adaptación continua de la seguridad a los requisitos siempre cambiantes de la empresa y su entorno.

Las dos partes de la norma BS7799 se revisaron en 1999 y la primera parte se adopta por ISO, sin cambios sustanciales, como ISO17799 en el año 2000, con una acogida de más de 80.000 empresas. En 2005, y con más de 1700 empresas certificadas en BS7799-2, el esquema SGSI de la norma se publica por ISO bajo la norma 27001, junto a la primera revisión formal realizada en ese mismo año de ISO17799.

Gastos extraordinarios, juicios legales por incumplimiento de obligaciones contractuales o responsabilidades individuales, incluido el cese de las actividades, son algunas de las consecuencias más extremas.

La Organización Internacional de Estandarización (ISO), a través de las normas recogidas en ISO/IEC 27000, establece una implementación efectiva de la seguridad de la información empresarial.

Origen

Desde 1901, y como primera entidad de normalización a nivel mundial, BSI (British Standards Institution, la organización inglesa equivalente a la AENOR española) es responsable de la publicación de importantes normas como:- 1979 Publicación BS 5750 - ahora ISO 9000

- 1992 Publicación BS 7750 - ahora ISO 14001

- 1996 Publicación BS 8800 - ahora OHSAS 18001

La norma BS7799 de BSI aparece por primera vez en 1995, con objeto de preparar a cualquier empresa -británica o no- en la certificación de la gestión de la seguridad de su información por medio de una auditoría realizada por un auditor acreditado y externo. El gobierno del Reino Unido recomendó como parte de su Ley de Protección de la Información que las compañías británicas utilizasen BS7799 como método de cumplimiento de la Ley.

La primera parte de la norma (BS7799-1) es una guía de buenas prácticas, para la que no se establece un modelo de certificación. Es la segunda parte (BS7799-2) la que se audita y certifica en aquellas empresas solicitantes que hayan desarrollado un SGSI (Sistema de Gestión de Seguridad de la Información) según el conocido modelo PDCA (acrónimo inglés de Plan-Do-Check-Act: Planificar-Hacer-Verificar-Actuar), ya presentado en otros estándares como ISO9000, y que asegura la adaptación continua de la seguridad a los requisitos siempre cambiantes de la empresa y su entorno.

Las dos partes de la norma BS7799 se revisaron en 1999 y la primera parte se adopta por ISO, sin cambios sustanciales, como ISO17799 en el año 2000, con una acogida de más de 80.000 empresas. En 2005, y con más de 1700 empresas certificadas en BS7799-2, el esquema SGSI de la norma se publica por ISO bajo la norma 27001, junto a la primera revisión formal realizada en ese mismo año de ISO17799.

En Marzo de 2006, posteriormente a la publicación de la ISO27001:2005, BSI publicó la BS7799-3:2006, centrada en la gestión del riesgo de los sistemas de información. Servirá probablemente de base a la ISO27005, que tardará aún algún tiempo en editarse.

La serie 27000

Conformidad: con los requisitos legales; políticas de seguridad y estándares de conformidad y conformidad técnica; consideraciones sobre la auditoría de sistemas de información.

A semejanza de otras normas ISO, la 27000 es realmente una serie de estándares.

- ISO 27001: Es la norma principal de requerimientos del sistema de gestión de seguridad de la información. Tiene su origen en la BS 7799-2:2002 y es la norma con arreglo a la cual serán certificados por auditores externos los SGSI de las organizaciones. Fue publicada el 15 de Octubre de 2005 y sustituye a la BS 7799-2, habiéndose establecido unas condiciones de transición para aquellas empresas certificadas en esta última. En su Anexo A, lista en forma de resumen los objetivos de control y controles que desarrolla la ISO17799:2005 (futura ISO27002), para que sean seleccionados por las organizaciones en el desarrollo de sus SGSI; a pesar de no ser obligatoria la implementación de todos los controles enumerados en esta última, la organización deberá argumentar sólidamente la no aplicabilidad de los controles no implementados.

- ISO 27002 (ISO 17799): En fase de desarrollo; probable publicación en 2007. Es una guía de buenas prácticas que describe los objetivos de control y controles recomendables en cuanto a seguridad de la información. No es certificable. Será la sustituta de la ISO17799:2005, que es la que actualmente está en vigor, y que contiene 39 objetivos de control y 133 controles, agrupados en 11 cláusulas. Como se ha mencionado en su apartado correspondiente, la norma ISO27001 contiene un anexo que resume los controles de ISO17799:2005.

- ISO 27003: En fase de desarrollo; probable publicación en Octubre de 2008. Contendrá una guía de implementación de SGSI e información acerca del uso del modelo PDCA y de los requerimientos de sus diferentes fases. Tiene su origen en el anexo B de la norma BS7799-2 y en la serie de documentos publicados por BSI a lo largo de los años con recomendaciones y guías de implantación.

- ISO 27004: En fase de desarrollo; probable publicación en Noviembre de 2006. Especificará las métricas y las técnicas de medida aplicables para determinar la eficiencia y efectividad de la implantación de un SGSI y de los controles relacionados. Estas métricas se usan fundamentalmente para la medición de los componentes de la fase “Do” (Implementar y Utilizar) del ciclo PDCA.

- ISO 27005: Probable publicación en 2007 ó 2008. Consistirá en una guía para la gestión del riesgo de la seguridad de la información y servirá, por tanto, de apoyo a la ISO27001 y a la implantación de un SGSI. Se basará en la BS7799-3 (publicada en Marzo de 2006) y, probablemente, en ISO 13335.

- ISO 27006: En fase de desarrollo y probable publicación a finales de 2006. Especificará el proceso de acreditación de entidades de certificación y el registro de SGSIs.

En esta sección se hace un pequeño resumen del contenido de las normas ISO 27001 e ISO 17799 (futura ISO 27002). Si desea acceder a las normas completas, debe saber que éstas no son de libre difusión sino que han de ser adquiridas.

Puede hacerlo online en la tienda virtual de la propia organización:

http://www.iso.org/iso/en/prods-services/ISOstore/store.html

o en:

http://www.standardsdirect.org/

ISO 27001

ISO 17799:2005 (futura 27002)

En esta sección se resume el contenido de la ISO 17799:2005, que es la que transcribirá la ISO 27002 cuando ésta se publique.

Puede hacerlo online en la tienda virtual de la propia organización:

http://www.iso.org/iso/en/prods-services/ISOstore/store.html

o en:

http://www.standardsdirect.org/

ISO 27001

- Introducción: generalidades e introducción al método PDCA.

- Campo de aplicación: se especifica el objetivo, la aplicación y el tratamiento de exclusiones.

- Referencias normativas: otras normas que sirven de referencia.

- Términos y definiciones: breve descripción de los términos más usados en la norma.

- Sistema de gestión de la seguridad de la información: cómo establecer, implementar, monitorizar, revisar, mantener y mejorar el SGSI; requerimientos de documentación y su control.

- Responsabilidades de la Dirección: en cuanto a compromiso con el SGSI, provisión de recursos y formación y concienciación del personal.

- Auditorías internas del SGSI: cómo realizar las auditorías internas de control.

- Revisión del SGSI por la dirección: cómo gestionar el proceso de revisión constante del SGSI.

- Mejora de SGSI: mejora continua, acciones correctoras y acciones preventivas.

- Resumen de controles: anexo que enumera los objetivos de control y controles que se encuentran detallados en la norma ISO 17799:2005.

- Relación con los Principios de la OCDE: correspondencia entre los apartados de la ISO 27001 y los principios de buen gobierno de la OCDE.

- Correspondencia con otras normas: tabla de correspondencia de puntos con ISO 9001 y 14001.

- Bibliografía: normas y publicaciones de referencia.

ISO 17799:2005 (futura 27002)

En esta sección se resume el contenido de la ISO 17799:2005, que es la que transcribirá la ISO 27002 cuando ésta se publique.

- Introducción: conceptos generales de seguridad de la información y SGSI.

- Campo de aplicación: se especifica el objetivo de la norma.

- Términos y definiciones: breve descripción de los términos más usados en la norma.

- Estructura del estándar: descripción de la estructura de la norma.

- Evaluación y tratamiento del riesgo: indicaciones sobre cómo evaluar y tratar los riesgos de seguridad de la información.

- Política de seguridad: documento de política de seguridad y su gestión.

- Aspectos organizativos para la seguridad: organización interna; organización externa.

- Gestión de activos: responsabilidad sobre los activos; clasificación de la información.

- Seguridad ligada a los recursos humanos: anterior al empleo; durante el empleo; finalización o cambio de empleo.

- Seguridad física y del entorno: áreas seguras; seguridad de los equipos.

- Gestión de comunicaciones y operaciones: procedimientos y responsabilidades de operación; gestión de servicios de terceras partes; planificación y aceptación del sistema; protección contra software malicioso; backup; gestión de seguridad de redes; utilización de soportes de información; intercambio de información y software; servicios de comercio electrónico; monitorización.

- Control de accesos: requisitos de negocio para el control de accesos; gestión de acceso de usuario; responsabilidades del usuario; control de acceso en red; control de acceso al sistema operativo; control de acceso a las aplicaciones e informaciones; informática y conexión móvil.

- Adquisición, desarrollo y mantenimiento de sistemas de información: requisitos de seguridad de los sistemas de información; procesamiento correcto en aplicaciones; controles criptográficos; seguridad de los ficheros del sistema; seguridad en los procesos de desarrollo y soporte; gestión de vulnerabilidades técnicas.

- Gestión de incidentes de seguridad: comunicación de eventos y puntos débiles de seguridad de la información; gestión de incidentes y mejoras de seguridad de la información.

- Gestión de continuidad del negocio: aspectos de la seguridad de la información en la gestión de continuidad del negocio.

- Bibliografía: normas y publicaciones de referencia.

Beneficios

Planificación

- Establecimiento de una metodología de gestión de la seguridad clara y estructurada.

- Reducción del riesgo de pérdida, robo o corrupción de información.

- Los clientes tienen acceso a la información a través medidas de seguridad.

- Los riesgos y sus controles son continuamente revisados.

- Confianza de clientes y socios estratégicos por la garantía de calidad y confidencialidad comercial.

- Las auditorías externas ayudan cíclicamente a identificar las debilidades del sistema y las áreas a mejorar.

- El sistema se integra con otros sistemas de gestión (ISO9001, ISO14001, OHSAS…).

- Continuidad de las operaciones necesarias de negocio tras incidentes de gravedad.

- Conformidad con la legislación vigente sobre información personal, propiedad intelectual y otras.

- Imagen de empresa a nivel internacional y elemento diferenciador de la competencia.

- Proporciona confianza y reglas claras a las personas de la organización.

- Reduce costes y mejora los procesos y servicio.

- Aumenta la motivación y satisfacción del personal.

- Seguridad garantizada en base a la gestión de procesos en vez de en la compra sistemática de productos y tecnologías.

Arranque del proyecto

- Compromiso de la Dirección: una de las bases fundamentales sobre las que iniciar un proyecto de este tipo es el apoyo claro y decidido de la Dirección de la organización. No sólo por ser un punto contemplado de forma especial por la norma sino porque el cambio de cultura y concienciación quelleva consigo el proceso hacen necesario el impulso constante de la Dirección.

- Planificación, fechas, responsables: como en todo proyecto de envergadura, el tiempo y el esfuerzo invertidos en esta fase multiplican sus efectos positivos sobre el resto de fases.

Planificación

- Definir alcance del SGSI: según el modelo organizativo, definir los límites del marco de dirección de seguridad de la información.

- Definir política de seguridad: que incluya el marco general y los objetivos de seguridad de la información de la organización.

- Inventario de activos: todos aquellos afectados por la seguridad de la información.

- Identificar amenazas y vulnerabilidades: todas las que afectan a los activos del inventario.

- Análisis de riesgos: evaluar el daño resultante de un fallo de seguridad y la probabilidad de ocurrencia del fallo.

- Selección de controles.

- Definir plan de tratamiento de riesgos: que identifique las acciones, sus responsables y las prioridades en la gestión de los riesgos de seguridad de la información.

Implementación

- Implantar plan de tratamiento de riesgos: con la meta de alcanzar los objetivos de control identificados.

- Implementar los controles: todos los que se determinaron en la fase anterior.

- Formación y concienciación: de todo el personal en lo relativo a la seguridad de la información.

- Desarrollo del marco normativo necesario: normas, manuales, procedimientos e instrucciones.

- Gestionar todos los recursos asignados al SGSI.

Monitorización

- Revisar el SGSI: para determinar si el alcance definido sigue siendo el adecuado, identificar mejoras al proceso del SGSI, identificar nuevas vulnerabilidades, revisar cambios organizativos y modificar procedimientos.

- Realizar auditorías internas del SGSI: para determinar la efectividad del SGSI y detectar posibles no conformidades.

- Implantar mejoras: poner en marcha todas las mejoras que se hayan propuesto en la fase anterior.

- Acciones correctivas: para solucionar no conformidades detectadas.

- Acciones preventivas: para prevenir potenciales no conformidades.

Aspectos Clave Fundamentales

- Compromiso y apoyo de la Dirección de la organización.

- Compromiso del usuario y formación.

- Compromiso de mejora continua.

- Establecimiento de políticas y normas.

- Organización y comunicación.

- Integración del SGSI en la organización.

- La concienciación del empleado por la seguridad. Principal objetivo a conseguir.

- Realización de comités de dirección con descubrimiento continuo de “No conformidades” o acciones de mejora.

- Creación de un sistema de gestión de incidencias que recoja notificaciones continuas por parte de los usuarios (los incidentes de seguridad deben ser reportados y analizados).

- La seguridad absoluta no existe, se trata de reducir el riesgo a niveles asumibles.

- La seguridad no es un producto, es un proceso.

- La seguridad no es un proyecto, es una actividad continua y el programa de protección requiere el soporte de la organización para tener éxito.

- La seguridad debe ser inherente a los procesos de informática y del negocio.

Riesgos

- Exceso de tiempos de implantación (Costes).

- Temor ante el cambio (Resistencia).

- Discrepancias en los comités de dirección.

- Planes de formación inadecuados.

- Calendario de revisiones que no se puedan cumplir.

- Definición poco clara del alcance.

- Exceso de medidas técnicas en detrimento de la formación y concienciación.

- Falta de comunicación de los progresos al personal de la organización.

- Mantener la sencillez y restringirse a un ámbito manejable y reducido (una entidad, un único centro de datos o un área sensible concreta). Una vez conseguido el éxito y observados los beneficios, ampliar gradualmente el ámbito en sucesivas fases.

- Comprender en detalle el proceso de implantación. Iniciarlo en base a cuestiones exclusivamente técnicas es un error frecuente que rápidamente sobrecarga de problemas la implantación. Adquiera experiencia de otras implantaciones, cursos apropiados de formación o con asesoramiento de consultores adecuados.

- Gestión del proyecto fijando los diferentes hitos con sus objetivos y resultados.

- La autoridad y compromiso decidido de la Dirección de la empresa -incluso si al inicio el alcance se restringe a un ámbito reducido- evitarán un muro de excusas para desarrollar las buenas prácticas, además de ser uno de los puntos fundamentales de la norma.

- La certificación como objetivo. Aunque pueda conformarse a la norma sin llegar a certificarse, la certificación asegura un mejor enfoque, un objetivo más claro y palpable y por lo tanto, mejores opciones de alcanzar el éxito para la organización.

- No reinvente la rueda. Aunque el objetivo sea ISO27001, aprenda y recoja información útil relativa a los procesos de auditoría de otros reconocidos métodos de manejo de la seguridad.

- Sírvase de lo que ya tiene implementado. Otros estándares como ISO9000 son útiles como estructura de trabajo, ahorrando tiempo y esfuerzo. Hable y pida ayuda a auditores internos sobre análisis y estructuras de documentos requeridos por un sistema de gestión.

- Reserve la dedicación necesaria diaria o semanal para afrontar la certificación y no permita ser distraído por tareas de “apagafuegos”. El personal involucrado en el proyecto debe ser capaz de trabajar con continuidad para evitar indecisiones.

- Registre evidencias: deben recogerse evidencias al menos tres meses antes del intento de certificación para demostrar que el SGSI funciona adecuadamente.

- Control de tests: hay certificaciones que no se logran debido a la carencia de tests en el plan de recuperación de desastres.

0 comentarios:

Publicar un comentario